Los tipos de amenazas a la seguridad de un sistema

informático los podemos caracterizar teniendo en cuenta como esta información

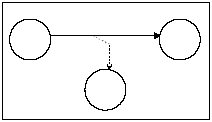

es suministrada por el sistema. En general, hay un flujo de información de una

fuente a un destino.

El flujo normal es:

Dentro de las amenazas que existen podemos

mencionar las siguientes:

*Interrupción:

Un elemento del sistema es destruido o se hace inservible. Es una amenaza a la disponibilidad. Ejemplos son la

destrucción de algún elemento hardware y

la desactivación del sistema de gestión de ficheros.

*

Intercepción: Una parte no

autorizada obtiene acceso a un elemento relacionado con la seguridad. Es una

amenaza a la privacidad.

Ejemplos son la copia ilícita de programas y la visualización de ficheros que

han de permanecer ocultos.

*

Modificación: Una parte no

autorizada no sólo obtiene acceso sino que puede modificar un elemento

relacionado con la seguridad. Es una amenaza a la integridad. Ejemplos son la alteración del contenido de un fichero

y modificar un programa para que funcione de forma diferente.

*

Fabricación: Una parte no

autorizada inserta nuevos elementos en el sistema. Es una amenaza a la integridad. Ejemplos son adición de

registros a un fichero y la inclusión de mensajes espúreos en una red.

*Intrusos: dentro de ellos tenemos lo que son los piratas o hackers: que son los individuos que acceden al

sistema sin autorización y hacen que los sistemas presenten agujeros que es el lugar por donde consiguen colarse.

Amenazas a la seguridad en el acceso al sistema:

- Intrusos.

- Programas malignos.

Intrusos:

- Piratas o hackers: individuos que acceden al sistema sin autorización.

- Los sistemas presentan agujeros por donde los hackers consiguen colarse.

Técnicas de intrusión:

- Averiguar contraseñas (más del 80% de las contraseñas son simples).

- Probar exhaustivamente.

- Descifrar archivo de contraseñas.

- Intervenir líneas.

- Usar caballos de Troya.

Técnicas de prevención de intrusos:

Establecer una buena estrategia de elección de contraseñas:

- Contraseñas generadas por ordenador (difícil memorización).

- Inspección activa (proceso periódico de averiguación).

- Inspección proactiva (decidir si es buena en su creació

Tipos de amenazas:

Amenazas pasivas:

- Revelación del contenido del mensaje.

- Análisis del tráfico:

- En caso de que los mensajes vayan encriptados.

- Determinar las máquinas que se comunican y la frecuencia y longitud de los mensajes.

Amenazas activas:

- Alteración del flujo de mensajes.

- Privación del servicio:

- Impide el uso normal de los servicios de comunicaciones.

- Suplantación:

- Cuando una entidad finge ser otra diferente.

Clasificación de programas malignos:

Programas malignos que necesitan anfitrión:

Trampillas:

Bomba lógica:

Caballo de Troya:

Programas malignos que no necesitan anfitrión:

Gusanos:

Bacterias:

Virus:

Algoritmo de virus muy simple

Algoritmo de virus muy simple

No hay comentarios:

Publicar un comentario